● 환경

(OS) Rocky Linux release 8.10 (Green Obsidian)

(서버 1) 192.168.112.222, 로컬 서버 - 사용자

(서버 2) 192.168.112.218, 프록시 서버 - 접근 제어

● 테스트

(모니터링 - 프록시 서버) # watch netstat -tn

(상황 1) 로컬 서버 -> 프록시 서버 ssh 접근

로컬 서버: 임의포트A -> 프록시 서버:22

(상황 2) 프록시 서버 -> 대상 서버 ssh 접근

프록시 서버:임의포트B -> 대상 서버:22

(모니터링 - 대상 서버) # watch netstat -tn

(상황 2) 프록시 서버 -> 대상 서버 ssh 접근

프록시 서버:임의포트B -> 대상 서버:22

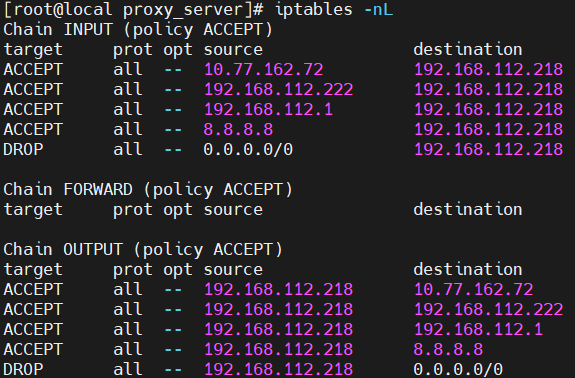

● (프록시 서버) 방화벽 기본 세팅

※ 로컬 서버, 게이트웨이, 네임서버(DNS) 허용으로 넣어줍니다.

- INPUT 체인

# iptables -A INPUT -s 10.77.162.72 -d 192.168.112.218 -j ACCEPT

: 10.77.162.72에서 192.168.112.218로 들어오는 모든 트래픽 허용

※ VM 테스트 환경이므로 로컬 컴퓨터(10.77.162.72)와의 방화벽 허용 필요합니다.

# iptables -A INPUT -s 192.168.112.222 -d 192.168.112.218 -j ACCEPT

# iptables -A INPUT -s 192.168.112.1 -d 192.168.112.218 -j ACCEPT

# iptables -A INPUT -s 8.8.8.8 -d 192.168.112.218 -j ACCEPT

# iptables -A INPUT -s 0.0.0.0/0 -d 192.168.112.218 -j DROP

: 전체 차단

- OUTPUT 체인

# iptables -A OUTPUT -s 192.168.112.218 -d 10.77.162.72 -j ACCEPT

: 192.168.112.218에서 10.77.162.72로 나가는 모든 트래픽 허용

# iptables -A OUTPUT -s 192.168.112.218 -d 192.168.112.222 -j ACCEPT

# iptables -A OUTPUT -s 192.168.112.218 -d 192.168.112.1 -j ACCEPT

# iptables -A OUTPUT -s 192.168.112.218 -d 8.8.8.8 -j ACCEPT

# iptables -A OUTPUT -s 192.168.112.218 -d 0.0.0.0/0 -j DROP

: 전체 차단

● (프록시 서버) 방화벽 세팅

: 대상 서버 ssh 접속 허용 시, 아래와 같이 방화벽 규칙 추가합니다.

# iptables -I INPUT -s 192.168.112.211 -d 192.168.112.218 -j ACCEPT

# iptables -I OUTPUT -s 192.168.112.218 -d 192.168.112.211 -p tcp --dport 22 -j ACCEPT

[참고] 방화벽

URL : https://uyijune15.tistory.com/233

[정리] 방화벽

INPUT: 들어오는 패킷 처리OUTPUT: 로컬에서 생성된 패킷 처리FORWARD: 다른 인터페이스로 전달되는 패킷 처리PREROUTING: 패킷이 라우팅되기 전에 처리POSTROUTING: 패킷이 라우팅된 후 처리 # iptables -A [CHAI

uyijune15.tistory.com

[참고] iptables 영구 저장

URL : https://uyijune15.tistory.com/267

● (로컬) ssh 세팅

Step 1. 키 없을 경우 생성

# ssh-keygen

Step 2. 로컬 -> 프록시 ssh 키 전송

# ssh-copy-id root@<-프록시 IP->

[참고] ssh 접속

URL : https://uyijune15.tistory.com/99

'여러가지 > 테스트' 카테고리의 다른 글

| [참고] 서버 로그 기록 (0) | 2024.06.18 |

|---|---|

| [프로젝트] 접근 제어 - 전체 차단 / 대상 서버 허용 방식 (0) | 2024.06.18 |

| [프로젝트] 접근 제어 - 리스트 분리, 포트 추가 및 css 파일 적용 (0) | 2024.06.17 |

| [프로젝트] 접근 제어 - 웹 브라우저 (0) | 2024.06.17 |

| [프로젝트] 접근 제어 - 스크립트 (0) | 2024.06.17 |